来源360威胁情报中心的文章

https://mp.weixin.qq.com/s/qi1krFG75sxQO6DSS3B3eQ

Confucius即“魔罗桫”,看名字没记错的话应该也是印度的组织,主要针对巴基斯坦地区进行攻击。

ADS技术即Alternate Data Streams,也称作NTFS交换数据流,随着杀毒软件功能的日益强大,病毒总会借助各式各样的隐藏手段来逃避杀毒软件的“追捕”。有些病毒会通过设置文件属性来隐藏自身,从而长期伏在计算机中,使自己很难被用户发现。一种更为隐蔽、危害性更大的隐藏方法逐渐被病毒利用,即利用NTFS数据流来隐藏病毒,此类病毒我们称之为ADS流病毒或ZeroAcess。

它是NTFS磁盘格式的一个特性。在NTFS文件系统下,每个文件都可以存在多个数据流,意思是除了主文件流之外还可以有许多非主文件流寄宿在主文件流中,这些利用NTFS数据流寄宿并隐藏在系统中的非主文件流我们称之为ADS流文件。虽然我们无法看到ADS流文件,但它们却是真实存在。

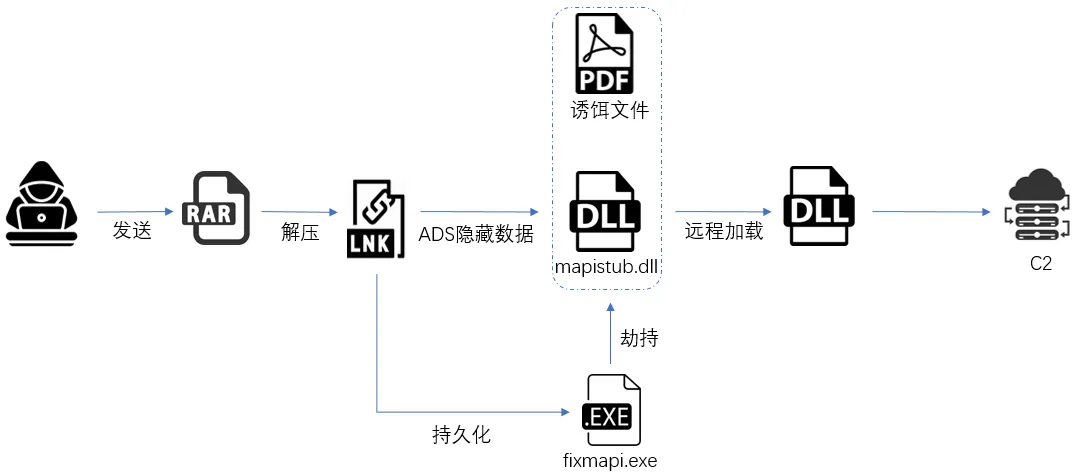

攻击链

Confucius组织首先针对目标人群发送钓鱼邮件,并且携带恶意压缩包,其中压缩包中包括一个存在多个数据流的LNK文件,攻击者利用ADS交换数据流实现了恶意DLL和诱饵文档的隐藏,用户解压压缩包,看不到隐藏的DLL等文件,只能看到LNK文件,并且文件大小也只是LNK文件大小本身,但是当用户点击其中LNK文件即中招,LNK文件会释放隐藏的诱饵文档流数据,并释放DLL文件以及拷贝fixmapi.exe实现侧加载,并通过注册表实现持久化驻留。

攻击入口为一个压缩包,文件名称为“Hajj_Advisory.rar”。

| MD5 | fbcac2eb16586813275d2e25ec57142e |

|---|---|

| 文件名称 | Hajj_Advisory.rar |

| 文件大小 | 131.71 KB (134871 字节) |

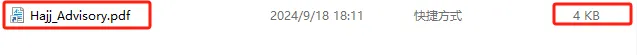

解压后可以看到一个同名称的lnk文件,文件大小只有4KB。

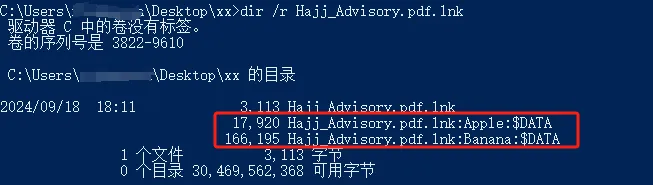

但是实际上攻击者利用ADS交换数据流技术在LNK文件中捆绑了两个数据流Banana和Apple,这两个数据流分别是恶意DLL和诱饵文档,不过这两个文件流不显示,即使系统设置显示隐藏文件,解压后也看不到该文件流。通过在CMD中执行dir /r命令,可以看到,如下图所示:

另外虽然LNK文件大小显示只有4KB,但是仔细观察发现该文件占用空间为188KB,也侧面看出该LNK携带了恶意文件流数据。

一种未曾见过的新技术,记录一下,长见识了~

以及Confucius喜欢用fixmapi.exe进程侧加载。